Zaštita Microsoft Exchange On premise Servera

10.10.2022

Svaki dan smo svjedoci razvoja novih tehnologija i mogućnosti koje nam olakšavaju svakodnevni rad. S dolaskom novih tehnologija dolazi do određenih grešaka u kodu koje osobe koje žele iskoristiti našu nepažnju koriste kako bi ovladali našim sustavom i preuzeli informacije kojima raspolažemo.

U našem interesu je da te situacije svedemo na minimum kako bi svi naši korisnici usluga mogli nesmetano i sigurno koristiti usluge koje nudi današnja tehnologija.

MS Exchange jedan je od servisa koje nadziremo i koji ima prioritet u zaštiti jer većina današnjih napada dolazi preko e-maila. Razlog tomu je dosta loša informatička pismenost i mogućnost prepoznavanja malicioznih email-ova od strane korisnika.

Iz tog razloga dodatno je potrebno obratiti pozornost na sve email-ove koji dolaze unutar Vaše organizacije jer ukoliko korisnik otvori i pokrene neku od zaraženih datoteka vrlo lako može ovladati cijelom Vašom mrežom i svim računalima i podatcima. Posljedice takvih grešaka mogu biti katastrofalne te mjeriti se u milijunima eura. Kako bi spriječili takve događaje potrebno je dodatno podučiti djelatnike kako da reagiraju ukoliko im dođe neki sumnjivi email. Obukom djelatnika znatno se može smanjiti broj napada na vašu lokalnu mrežu, ali oslanjati se na korisnike često nije dobra praksa. Zbog toga dodatna zaštita i prepoznavanje malicioznih email-ova u današnje vrijeme postaje nužno i obavezno.

Ovdje će biti prikazan način zaštite naših klijenata kako bi napade preko email-a sveli na minimum.

Prilikom dolaska e-mail-a do našeg korisnika mail prolazi kroz više testiranja koje ćemo upravo navesti.

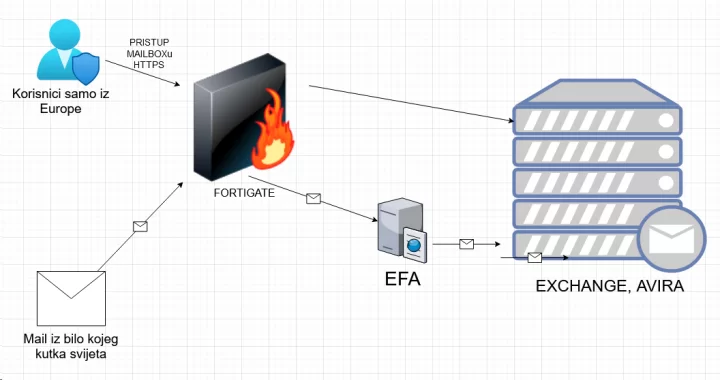

Prvo testiranje: Firewall (Fortigate).

Firewall sa UTM licencom itekako je koristan i uspješan firewall za zaustavljanje raznih napada preko e-maila. Svaki e-mail koji dolazi u tvrtku mora proći kroz firewall tako da je on idealna točka za početak zaštite naših korisnika.

Svaki mail prolazi testiranje na precizno podešenim profilima za AntiVirus, IPS, File filter, EmailFilter te SSL inspekciju.

Pod EmailFilter-om je podešeno da testira sve moguće opcije koje nudi Fortigate za zaštitu (Ip address check, URL check, Detect Phishing URL-s, Checksum check, Spam submission, HELO DNS lookup, Return DNS check te Block/Allow list)

Svaki se email ukoliko je spam pozitivan tagira u subject-u kao spam mail te prosljeđuje na drugi dio testiranja. Mail tagiramo iz razloga jer logovi u Fortigate uređaju traju kratko, a za duže zadržavanje logova potrebno je imati FortiAnalayzer koji je potrebno dodatno platiti, ali u ovom slučaju nemamo potrebe za tim.

File Filter radi provjeru po tipu file-a kojeg želimo blokirati (.exe,.arj i sl.)

Jako je bitno da cijeli sustav bude ažuriran. Ažuriranje samog Firewalla radimo pojavom nove verzije, a Fortiguard radi automatsku nadogradnju svakih 2 sata.

Dozvolu za spajanje klijenata na Exchange servise (ActiveSync, OWA) imaju samo Europske IP adrese. Ova je opcija osnovna zaštita i moguća je samo ukoliko nemate korisnika van Europe.

Drugo testiranje: Email Filter appliance –EFA

Na firewallu je podešeno da cijeli promet po SMTP protokolu proslijedi na EFA server koji radi drugo testiranje reputacije svakog email-a.

Email Filter Appliance je open source spam fiter koji koji kombinira sve postojeće open-source projekte u jedan za korištenje jednostavan paket. Instalira se kao virutalna mašina bazirana na CentOS-u i ima vlastiti webinterface za nadzor email-ova. Više informacija o ovom spam filteru možete pronaći na https://efa-project.org/about/.

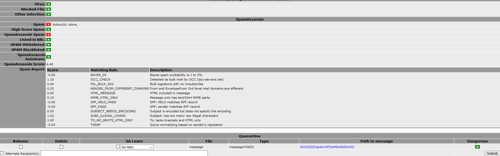

Efa radi testiranje na viruse preko ClamAV-a, a SpamFilter pomoću SpamAssasian-a daje određenu ocjenu pomoću kojeg određujemo reputaciju i validnost svakog email-a. Na slici ispod možete vidjeti primjer jednog od testiranih mailova koje je SpamAssasian proglasio spam-om.

Svaki email koji sustav zaustavi moguće je dodatno pregledati te utvrditi je li false positive te ga naknadno propustiti. EFA sadrži Quarantine area gdje sprema sve spam email-ove koje naknadno možete pregledati. Dužina spremanja ovisi o vašim ručno odabranim postavkama. U našem slučaju svaki spam email se zadržava mjesec dana prije brisanja. Dobra stvar o EFA sustavu je ta što je većina stvari podesiva u konfiguraciji te se možete igrati sa postavkama i dodjeljivati vlastita pravila. Na EFA sustavu također smo podesili white/black listu koja automatski prati i označuje email-ove ovisno na kojoj se listi nalaze. Blokiranje/Propuštanje preko W/B liste možete napraviti preko IP ili email adrese pošiljatelja. Isto tako možete podesiti, ukoliko želite, da točno određeni korisnik ili domena bude zaštićen od neke IP ili email adrese. Listu popunjavate ručno ili pregledom nekog email-a gdje imate opciju dodavanja pošiljatelja u W/B listu.

EFA sustav ima mogućnost „grey liste“ gdje sve email-ove koje postfix ne prihvaća zadržava na serveru te šalje natrag pošiljatelju 4xx error gdje ali server pošiljatelja ponovno mora poslati email kako bi uspješno prošao. Ova je opcija dobra za masovne SPAM-ove, ali je mi ne koristimo jer može dovesti do usporavanja protoka bitnih email-ova do primatelja.

EFA također ima dobre mogućnosti pregleda izvještaja i grafova koje možete sami podešavati, a na početnoj stranici imate pregled u stvarnom vremenu email-ova koje je taj dan EFA obradila.

Nakon temeljitog pregleda svakog od mailova pomoću EFA sustava postfix prosljeđuje mail na Exchange server. Email dolaskom na Exchange server nije završio svoj put do korisnika već dolazi do trećeg testiranja.

Treće testiranje: Avira Exchange security

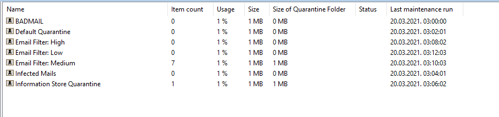

Treće testiranje obavlja Avira Exchange security instalirana direktno na Exchange serveru te je licencirana i podržana od strane Avira Operations GmbH. Trenutno imamo instaliranu verziju 17.1 te svakodnevno vršimo nadzor i update ukoliko postoji nova verzija. Avira vrši pregled svih email-ova što dolaze od strane EFA sustava pomoću „Mail Transport jobs“ gdje ručno postavljamo pravila koja želimo koristiti u zaštiti korisnika. Avira skenira pomoću svog vlastitog antivirusnog programa i ovisno o podešenom postavkama u konfiguraciji email-ove koje označi kao spam rasporedi po Quarantine areas. Tu se email-ovi zadržavaju ovisno kako smo podesili te ih propuštamo ili brišemo ovisno jesu li false positive ili ne. Dobra opcija koju nudi avira exchange security je fingerprint koji sadrži određene unaprijed definirane korake zaštite korisnika od zlonamjernih programa, privitaka i sl.

U Job templates možete podesiti ručno pravila koja želite primijeniti na vlastitom sustavu uz ona koja dolaze uz instalaciju. Ista pravila se koriste u Mail transport Jobs-u.

Ovdje smo podesili da svi mail-ovi koje Fortigate smatra spam-om spremimo u Quarantine area kako bi odradili ručnu provjeru.

Avira nam također nudi White/black listu koju možemo koristiti ukoliko je potrebno. U našem slučaju nema potrebe jer prethodna dva testiranja imaju istu listu.

Osnovni prikaz zaštite email-a na aviri pogledajte na slikama ispod.

Quarantine areas koje u našem slučaju izgledaju ovako:

Nakon pregleda Avira exchange security ostaje nam još samo jedan pregled do potpunog propuštanja email-a do korisnika.

Četvrto testiranje: Exchange mailflow te Microsoft defender

Avira prosljeđuje ispravan email do MS Exchange-a gdje ga ručno podešena pravila dodatno pregledavaju te obavještavaju administratora ukoliko je neki email spam pozitivan. U našem slučaju ne koristimo mnogo pravila za zaštitu na ovom testiranju jer isti nema mnogo opcija koje prethodna testiranja već nisu obavila.

Na Exchangeu se nalazi i Microsoft Defender koji pregledava i zaustavlja maliciozne privitke ukoliko ih ima.

Nakon ove detaljne analize i pregleda email koji je ispravan dolazi do korisnika u njegov mailbox.

Na ovaj način prikazali smo način zaštite Email servisa te MS Exchange servera unutar naših klijenata koji smo samostalno osmislili i omogućili. Kroz cijeli sustav provjera oslanjamo se na što više različitih izvora zaštite jer smo na taj način ostvarili dodatnu sigurnost. Ukoliko se neki od virusa ili načina prevare tek pojave veća je vjerojatnost da će biti pravovremeno otkriven.

Svi navedeni načini beskorisni su ukoliko se ne radi redovna nadogradnja sustava te ne prati situacija vezana uz napade na MS Exchange servere.

Posljednje objave

10.10.2022

10.10.2022